2024/12/24サイバー攻撃

ソーシャルエンジニアリング

ソーシャルエンジニアリング

執筆:CISO事業部 平野 寿治

監修:CISO事業部 吉田 卓史

IPAが発表している「情報セキュリティ10大脅威2024」(*1)の上位を占める被害に共通している特徴として、"ソーシャルエンジニアリングを駆使した攻撃"があげられます。

ここで言うソーシャルエンジニアリング(*2)とは、人間の心理的な隙や行動のミスにつけ込んで個人が持つ秘密情報を入手する犯罪を指します。例えば、標的型攻撃で取引先になりすまされたメールの添付ファイルを開くことで、ランサムウェアの被害を受けるのは典型的な例です。この攻撃は、技術的なハッキングとは異なり、人間を直接ターゲットにするため、特に危険性が高く、どんなに高度なセキュリティ技術を導入しても、その効果が限定的となってしまう場合があります。

昨今のサイバーインシデントの高度化を受け、セキュリティ対策をする上で"ソーシャルエンジニアリングの視点"から、特に注意すべき点を紹介します。

そもそも"ソーシャルエンジニアリング"とは

「ソーシャルエンジニアリング(Social Engineering)」を直訳すると「社会工学」となります。「社会工学」は、学問として成立しており、例えば大学でも学部や学科が存在しています。具体的な内容としては、社会全般の課題について工学的な論理的アプローチによって解決を目指す学問です。

一方で、犯罪手法としての意味合いもソーシャルエンジニアリングには含まれています。その手法自体は古くから存在しており、ソーシャルハッキングやソーシャルクラッキングとも呼ばれています。特徴として、ターゲットとなる被害者の心理的な隙や行動のミス、社会的な関係性を悪用する点があります。この攻撃手法は、技術的なハッキングとは異なり、人間を直接ターゲットにするため、特に危険性が高く、どんなに高度なセキュリティ技術を導入しても、人間自身の行動や対応が抜け道となってしまう可能性があります。

サイバー分野の"ソーシャルエンジニアリング"

社会インフラの隅々までデジタル化の進んだ昨今、犯罪者はサイバー分野でもソーシャルエンジニアリングを駆使した攻撃を数多く行っています。サイバー犯罪者たちは、人間の信頼や不注意、恐怖心などを利用して情報を詐取し、最終的にはデジタルシステムやネットワークに不正アクセスを試みます。サイバー犯罪者は組織や従業員を騙すために、これまで以上に巧妙な方法を考案して攻撃してくるため、我々は犯罪者の手口をよく理解し、その先手を取る必要があります。

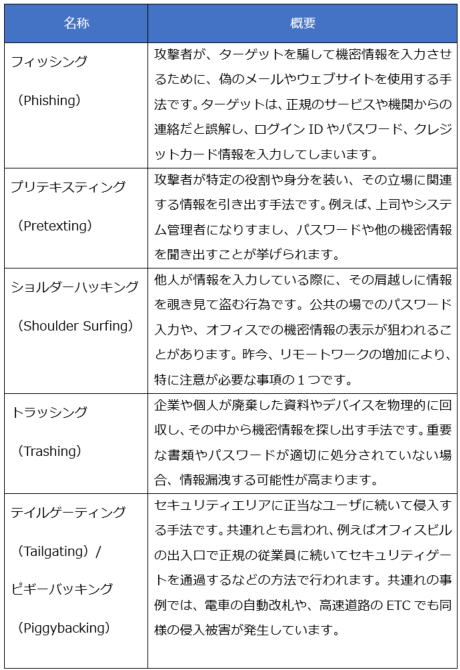

注意すべき具体的なソーシャルエンジニアリングの代表的手法として、以下(表1)に紹介します。

表 1:代表的なソーシャルエンジニアリング手法

対策としてできること

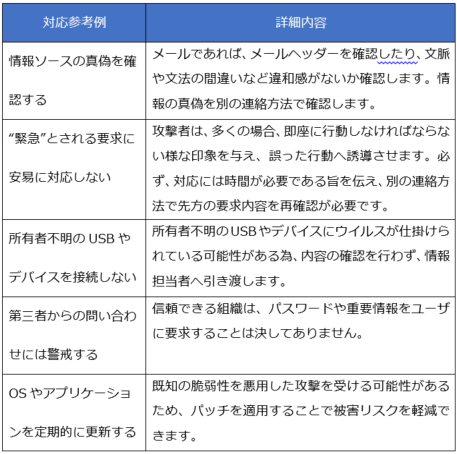

ソーシャルエンジニアリングを悪用した攻撃を完全に防ぐことは非常に難しいことですが、日々セキュリティ意識や警戒を通して、自分自身を被害から守ることが可能です。いつもと違う何か、心当たりのない事象や疑わしい事象などあった際に、一旦冷静になって対応を行うことが重要です。代表的なソーシャルエンジニアリング攻撃への対応参考例を以下(表2)に紹介します。

表 2:ソーシャルエンジニアリング攻撃への対応参考例

まとめ

ソーシャルエンジニアリングを悪用した攻撃は、サイバー空間だけでなくリアルな場面でも発生し得るため、企業や個人が意識を高め、適切なセキュリティ対策を講じることが重要です。ソーシャルエンジニアリングによる被害を防ぐためには、ハードウェアのセキュリティ強化と並行して、従業員教育やセキュリティポリシーの徹底が不可欠であり、特に、疑わしいメールや電話への対応、重要情報の適切な管理と廃棄、物理的なセキュリティの強化などの対策が求められます。

【プロフィール】

平野 寿治(ひらの としはる)

プリセールス、要件定義からセキュアネットワーク設計、構築、保守までネットワークセキュリティにおける全工程に精通。自治体、医療機関、教育機関、放送事業者、工場プラントなど多岐に渡る幅広い経験や知識を活かしてアセスメントから設計、構築、運営を支援。直近では、国内大手のSierや通信事業者のセキュリティコンサルサービスの立ち上げに携わる。

監修:吉田 卓史(よしだ たくし)

20年間にわたり、一貫してサイバーセキュリティーに携わる。ガバナンス構築支援からセキュリティ監査、ソリューション導入等、上流から下流まで幅広い経験を有する。また、複数の企業において、セキュリティのコンサルティングチーム立ち上げを0から担い、数億円の売上規模にまで成長させる。IDRにおいても、セキュリティコンサルティングチームの立ち上げを担い、急速なチーム組成、案件受注拡大を行っている。

【参考文献】

*1:"情報セキュリティ10大脅威 2024", IPA , January 2024,

https://www.ipa.go.jp/security/10threats/10threats2024.html.

*2:Karen Scarfone,Murugiah Souppaya,Amanda Cody,Angela Orebaugh. "NIST Special Publication 800-115." CSD, September 2008.

https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-115.pdf.